Говорить о том, что смартфон пользователя в XXI столетии может быть взломан, в результате чего преступник получит доступ ко всем его данным – не стоит. Вещь эта очевидная. К сожалению, большинство людей не уделяют достаточно внимания вопросам безопасности своих гаджетов, а некоторые и вовсе пренебрегают элементарными мерами предосторожности.

1. Bluetooth и Wi-Fi твой враг

Абсолютно большинство способов взлома мобильного устройства в наши дни осуществляется при помощи подключения по беспроводным сетям. На самом деле и Bluetooth, и Wi-Fi являются лишь каналами взлома. Сама процедура проникновения может быть любой из доступных на сегодняшний день. Главное в том, что беспроводные сети, призванные служить для обмена данными и информацией, точно также служат интересам преступников, становясь уязвимостью в защите. Об этом следует помнить, когда следующий раз решишь попользоваться «бесплатным» или чужим подключением Wi-Fi.

2. Подбор пароля

Данный метод используется киберпреступниками с самой зари становления цифровых устройств. Реализовываться он может как ручным способом (разве что наиболее отчаянными «энтузиастами»), так и при помощи специального софта или даже оборудования. Помогают в «арифметике» преступниками дешифраторы и переборщики. Тот случай, когда все просто (на словах) и ничего лишнего не нужно.

3. Подглядывание

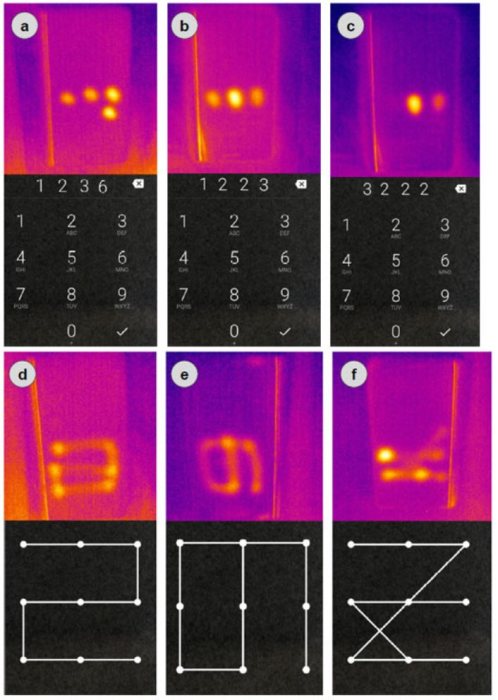

Пароль можно просто украсть. Это касается не только PIN-кода, но также графического ключа. Читатели Novate.ru будут удивлены, однако значительная часть паролей не подбирается, а банально подсматривается у ничего не подозревающих пользователей.

Самые «экзотические» взломщики наловчились использовать для похищения графического ключа тепловизоры. Благо, купить в наши дни скромный тепловизор куда проще, чем получить статью за экстремизм, после неудачной шутки в сети. Работает способ очень просто. Стоит пользователю нанести графический ключ, как на экране остаются характерные следы. Пара удачных фото, правильное ретуширование и ключ в кармане у преступника.

4. Touch ID подводит

Когда технология защиты смартфона отпечатком пальца только появилась на рынке, пользователи были счастливы! ННо только на протяжении трех дней, пока немецкая группа хакеров Chaos Computer Club не выложила в сеть пошаговую инструкцию по взлому сканеров, серьезно озадачив тем самым производителей. Метод оказался до ужаса простым. Достаточно было раздобыть фотографию пальца или снять с него отпечаток, для того, чтобы преодолеть инновационную «непреступную» крепость.

5. Использование ошибок и уязвимостей

«Работа» хакера во многом сводится к поиску разнообразных ошибок и уязвимостей в системе. Это справедливо абсолютно для всех видов и способов защиты цифровой информации. В пример стоит поставить нашумевшую «Ошибку 53» (когда стала причиной сбоя сканеров отпечатка пальцев), с которой сталкивались пользователи iPhone, которые решили отремонтировать гаджет не у сертифицированных специалистов. Для взлома хакеры находят как аппаратные недочеты, так и системные. Производители стараются с ними бороться, однако практика уже не раз показывала, как много данных можно украсть всего за несколько дней или часов, найдя подобную брешь.